विषय-सूचि

नेटवर्क सिक्यूरिटी की बात करते समय CIA ट्रायड एक सबसे महत्वपूर्ण मॉडल है जिसे किसी भी संस्था के अंदर सूचनाओं की सुरक्षा के लिए बने नियमों की देख-रेख करता है।

CIA के नाम में ये तीन चीजें आती है:

- Confidentiality

- इंटीग्रिटी

- अवैलाबिलिटी

अब हम इन तीनो के बारे में एक-एक कर के जानेंगे।

सीआईए ट्रायड के भाग (Parts of CIA Triad in hindi)

ये तीन ऐसे ऑब्जेक्टिव हैं जिन्हें किसी भी नेटवर्क को सुरक्षित करते समय दिमाग में रखने की जरूरत होती है।

1. Confidentiality

Confidentiality का अर्थ हुआ कि केवल वही लोग या सिस्टम किसी ख़ास सूचना को देख सकते हैं जिन्हें पहले से ऐसा अकरने की अनुमति है। नेटवर्क के अंदर भेजे जा रहे डाटा को किसी भी अन्य व्यक्ति व्यक्ति द्वारा एक्सेस नहीं करना चाहिए (जिन्हें अनुमति नहीं हो)।

हच्केट इन्टरनेट पर उपलब्ध विभिन्न टूल की मदद से डाटा को कैप्चर करने कि कोशिश कर सकते हैं और आपकी सूचनाओं को एक्सेस कर सकते हैं।

इन सबसे बचने का सबसे शुरूआती तरीका यही है कि अपने डाटा को सुरक्षित रखने के लिए आप एन्क्रिप्शन तकनीक का प्रयोग करें। इससे यह फायदा होगा कि किसी भी attacker ने अगर आपके डाटा को एक्सेस कर भी लिया तो वो उसे एक्सेस नहीं कर पायेगा।

एन्क्रिप्शन स्टैण्डर्ड ये होते हैं- AES (एडवांस एन्क्रिप्शन स्टैण्डर्ड) और DES (डाटा एन्क्रिप्शन स्टैण्डर्ड)। आपके डाटा को सुरक्षित रखने का दूसरा रास्ता यह है कि आप एक VPN टनल का प्रयोग करें। VPN का अर्थ हुआ वर्चुअल प्राइवेट नेटवर्क जो कि डाटा को नेटवर्क पर सुरक्षित रूप से घुमने में मदद करता है।

एन्क्रिप्शन स्टैण्डर्ड ये होते हैं- AES (एडवांस एन्क्रिप्शन स्टैण्डर्ड) और DES (डाटा एन्क्रिप्शन स्टैण्डर्ड)। आपके डाटा को सुरक्षित रखने का दूसरा रास्ता यह है कि आप एक VPN टनल का प्रयोग करें। VPN का अर्थ हुआ वर्चुअल प्राइवेट नेटवर्क जो कि डाटा को नेटवर्क पर सुरक्षित रूप से घुमने में मदद करता है।

2. इंटीग्रिटी (integrity)

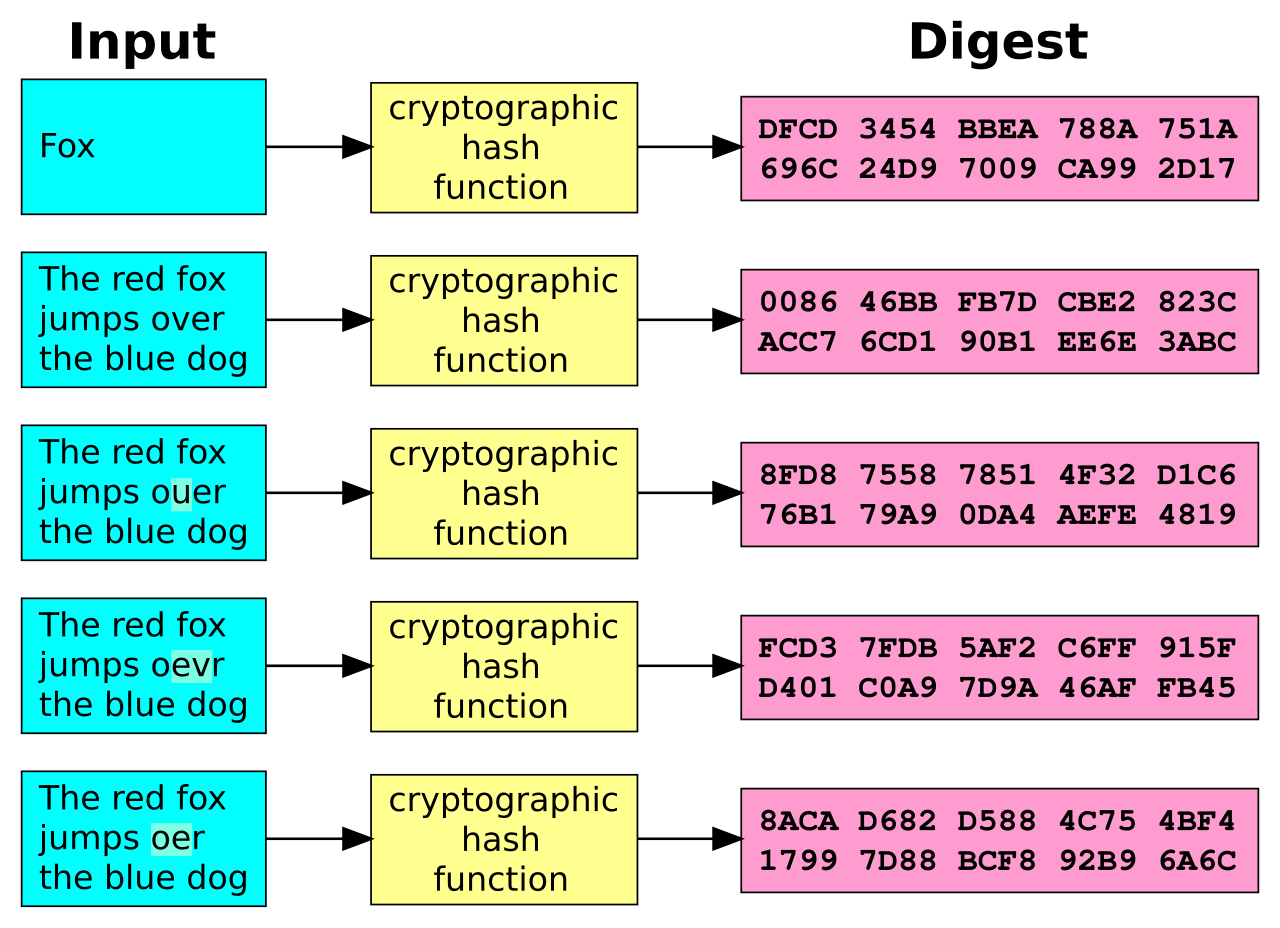

अब हमे जिस चीज की बात करनी है वो है इंटीग्रिटी। इसका अर्थ ये हुआ कि इस बात को सुनिश्चित करने कि डाटा में किसी भी तरह का मॉडिफिकेशन नहीं किया गया है। डाटा के corrupt होने का अर्थ हुआ कि डाटा की इंटीग्रिटी को बरक़रार रखने में हम सक्षम नहीं हुए हैं। ये जांचने के लिए कि हमारे डाटा को मॉडिफाई किया गया है या नहीं, हम हैश फंक्शन का प्रयोग करते हैं।

इअके दो प्रकार हैं- SHA (सिक्योर हैश अल्गोरिथम) और MD5 (मैसेज डायरेक्ट 5)। MD5 एक 128 बिट का हैश है वहीँ SHA १६० बिट का हैश है (अगर हम SHA-1 का प्रयोग कर रहे हों)। बांकी के जो SHA मेथड हैं, वो हैं: SHA-0, SHA-2 और SHA-3.

अब मान लीजिये कि होस्ट A इंटीग्रिटी को बरक़रार रखते हुए होस्ट B को डाटा भेजना चाहता है। अब डाटा के उपर एक हैश फंक्शन को रन किया जाएगा और वो एक आरबिटरेरी हैश मान H1 को प्रोडूस करेगा जिसको फिर डाटा से attach किया जाता है। होस्ट B पैकेट को प्राप्त करेगा और उसी हैश फंक्शन को डाटा पर रन करेगा जो कि इसे हैश मान H2 देगा। अब अगर,

H1=H2, इसका मतलब ये हुआ कि डाटा की इंटीग्रिटी बरकरार है और कंटेंट्स को मॉडिफाई नहीं किया गया है।

3. अवैलाबिलिटी (availability)

इसका अर्थ हुआ कि नेटवर्क यूजर के लिए हमेशा तैयार होकर उपलब्ध रहना चाहिए। ये सिस्टम और डाटा दोनों पर ही लागू होता है।

इसे सुनिश्चित करने के लिए नेटवर्क के प्रबन्धक को हार्डवेयर को मेंटेन रखना होगा और समय-समय पर उए अपग्रेड भी करते रहना होगा। इसके साथ ही इस बात के लिए भी तैयारी रखनी होगी कि नेटवर्क फ़ैल न हो और बोतलनेक्क वाली स्थिति ना आये।

Attackers, जैसे कि DoS या DDoS किसी उनुप्ल्ब्ध नेटवर्क को हटा सकते हैं जिसके बाद उस नेटवर्क के अंदर के सारे संसाधन खत्म हो जाते हैं।

इसका असर कम्पनियों पर बहुत ही महत्वपूर्ण होता है और यो यूजर भी जो नेटवर्क पर बिज़नस टूल की तरह प्रयोग करते हैं। इसीलिए ऐसे अटैक को रोकने के लिए पहले से तैयारियां होनी चाहिए।

इस लेख से सम्बंधित यदि आपका कोई भी सवाल या सुझाव है, तो आप उसे नीचे कमेंट में लिख सकते हैं।